データ保存の安全性、信頼性、コスト、手軽さをランキング!USBメモリ,HDD,クラウドなどおすすめの方法とは

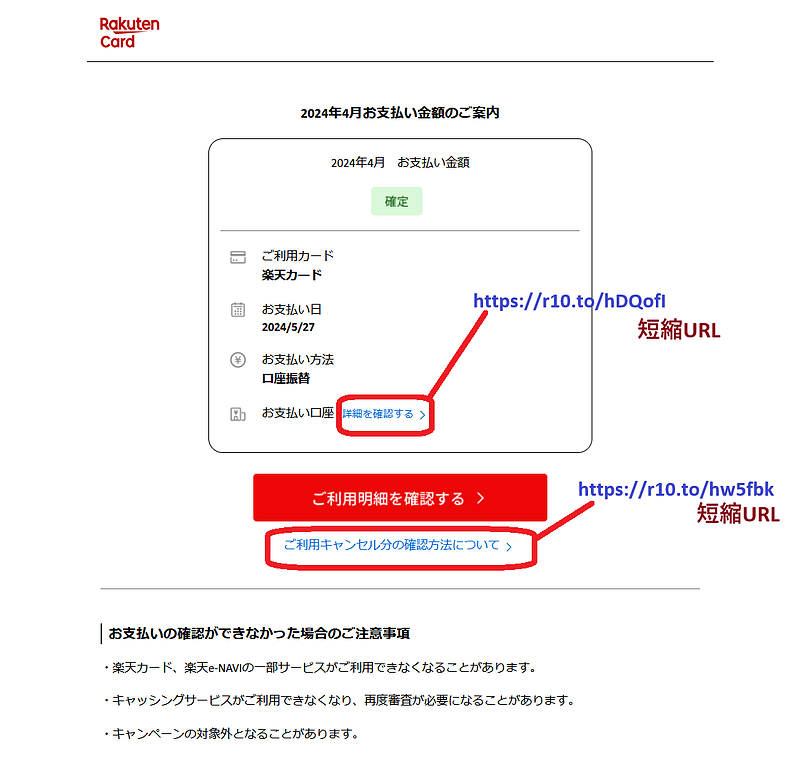

本物そっくりの体裁でやってきたメール

●先日、私のメインメールアドレスに楽天からの利用通知メールが届きました。内容に全く心当たりがないのと、通販に使用していないアドレス宛に来たメールだったため、すぐに詐欺メールだとわかりました。しかし、そのメールは体裁が本物そっくりで油断していると間違ってしいまいそうな出来です。

●楽天のロゴをそのまま利用し体裁もいかにも本物であるかのような精巧さで、人によっては信じてしまうかもしれません。でもこれは絶対に内容に触れてはいけないメールです。

●記載されたリンクにはほとんどが短縮URLが貼られていて、これらを少し調べてみたのですが驚くことに正規のサイトにリダイレクトされるようでした。そのほかに記載されている別URLのリンクもサンドボックス上でアクセスして調べようとしたら一度は正規のサイトが開くものの、その後は全部切断されてしまいました。

短縮URLを使用した巧妙なフィッシングの手口

●ユーザーが短縮URLへアクセスすると、実際に正規のWebサイトが表示されます。この段階では、ユーザーは不審に思いません。ところが、このWebサイトは、攻撃者が用意した悪意のあるサーバーを経由して表示されています。

●ですから正規のサイトに誘導されるのなら問題ないというわけではありません。なぜ短縮URLを使用するのかというと短縮であれば判別しにくくなる上、最初に調べた段階では正規のページを指すように細工して信用を得ようとしているからです。

●ユーザーがログイン情報やクレジットカード情報などの個人情報を入力すると、その情報は悪意のあるサーバーに送信されます。その後、ユーザーは本来の正規Webサイトにリダイレクトされます。そのため、情報漏洩に気づきにくくなります。

●2回目以降に同じURLにアクセスしようとしたり、メール内の他の短縮URL(それぞれ違う文字列)にアクセスすると、エラー画面が表示されて切断されます。これは、攻撃者が意図的にアクセスを制限しているためです。

●この攻撃の手口は、短縮URLとオープンリダイレクト脆弱性の組み合わせを利用していて、非常に巧妙です。ユーザーは、一見すると安全な正規Webサイトにアクセスしているように思いますが、実際には個人情報を盗み取られます。

●この手法がエグいのは、ユーザーが最初に本当のサイトにリダイレクトされるため、その後のリダイレクトに疑いを持つことが難しい点にあります。URLが正規かどうか調べるという最初の対策が無効化されてしまうのです。

●このようなフィッシングメールは、内容のリンクにアクセスするだけで様々な攻撃にさらされる可能性があります。絶対に内容に触れないようにしなければなりません。

参考記事:オープンリダイレクト : 悪用の実態とその対策

https://www.fastly.com/jp/blog/open-redirects-real-world-abuse-and-recommendations

●しかし、不正アクセス被害で購入されたための本当のメールかもしれない・・と不安になるのも理解できます。そんな場合はまず本当にそのような利用があるのか、直接その通販サイトやWebサービスのユーザーページやマイページなどから利用履歴などを調べてください。

●このようなメールは楽天だけでなく、Yahoo!やamazonなど他のWebサービスでもそっくりに似せた体裁のものが出回っています。よくよく注意しましょう。

なぜフィッシング詐欺はなくならないのか

●フィッシング被害は、セキュリティー対策の中でも最も対策が難しい状況になっています。それは、対策ソフトなどでの防御に限界があるからです。実際、今回送られてきたメールはかなり優秀なメーラーの迷惑メール判定を潜り抜けて、通常のメールとして一覧に上がってきました。それを見ても、かなりの脅威であると言えるでしょう。

●このようにメールのセキュリティーリスクは、今のIT社会で最大のテーマになっています。IT環境にある脆弱性だけでなく、ユーザーの操作次第でアクセス許可が与えられるため、人の判断が脆弱性となってしまっています。

●ですから、ITリテラシーの低いユーザーが、知らないうちにロイの木馬を招き入れてマルウェアを召喚し、管理者権限を明け渡してしまうという、悪夢のようなことが起きてしまうのです。

●要するにユーザーを騙しさえすればアクセス権限が得られるという単純な方法だけに、ユーザーの判断一つにかかっているといえるでしょう。一旦侵入に成功すればあとは古典的な手法でも十分に成果を出せてしまうので、頑強なセキュリティーを掻い潜るような高度な最新ハッカー技術は必要ないのです。

●ITの高度な問題というより、人間そのものが「脆弱性」になっているといえるでしょう。自分自身が「脆弱性」にならないようにしっかりとしたリテラシーを身につけことが必要です。

●フィッシング詐欺をなくすという事はこの社会から犯罪をなくすのと同じくらい難しいことです。電子メールを使うからにはリスクや被害は無くならないという事です。仕掛ける側はそこを十分に理解し、わかっていてやるわけです。今だにサポート詐欺やSNS詐欺などが無くならないのと同様、フィッシング詐欺もなくなることはないでしょう。

フィッシングメールへの有効な対策とは

●これは、ユーザーのリテラシー向上しか今のところ解決策はありません。物理的なセキュリティー対策では既に限界が来ています。セキュリティー対策ソフトでは、管理者権限でダウンロード、実行されたトロイの木馬に対して手の打ちようがありません。

●ですから、NTTから来たと言ってNTTと関係ない業者に高いリース契約を結ばされるUTM( 統合脅威管理装置)を導入したからと言って100%安全になることはありません。それよりも、IT時代にふさわしいITリテラシーを身に付けることが優先課題と言えます。端末2~3台以下なのにNTT(の方角)から来たという業者に言われてUTMを導入している事業所は、そもそも騙されやすいといえるのでフィッシング詐欺の最も危険な温床になっているといえます。

NetProve ネットプローブ「情報管理サービス」

九州インターワークス

http://www.kumin.ne.jp/kiw/security.html